Asklink

剪贴板木马正在窃取您的钱包,传统杀毒也失守!

近期在部分 Windows 终端发现一类专门拦截并篡改剪贴板的木马。用户在复制密码、银行账户或加密钱包地址等敏感信息后,粘贴内容可能被攻击者替换,同时剪贴板数据被上传至外部服务器。该木马高度隐蔽,在用户现场复现中,多款传统杀毒未能即时检出或清除。

我们提供什么

- 提供判断标准与风险提示,帮助用户识别是否可能受到影响。

- 不提供查杀/取证服务,不对单台设备做远程诊断与恢复。

- 若涉及资金或违法线索,建议及时向公安报案并联系专业安全机构处理。

如何判断你是否可能受到影响

出现以下任一或多项现象,建议高度警惕:

- 粘贴结果与复制内容不一致

- 粘贴出的密码/银行账户/钱包地址与原内容不符,或出现乱码/字符错位/格式丢失。

- 转账页面中,收款地址/卡号被自动替换为陌生地址。

- 系统与应用的异常表象

- 曾出现浏览器或远控类软件无预警重启/退出的情况。

- 明明未安装某软件,却在

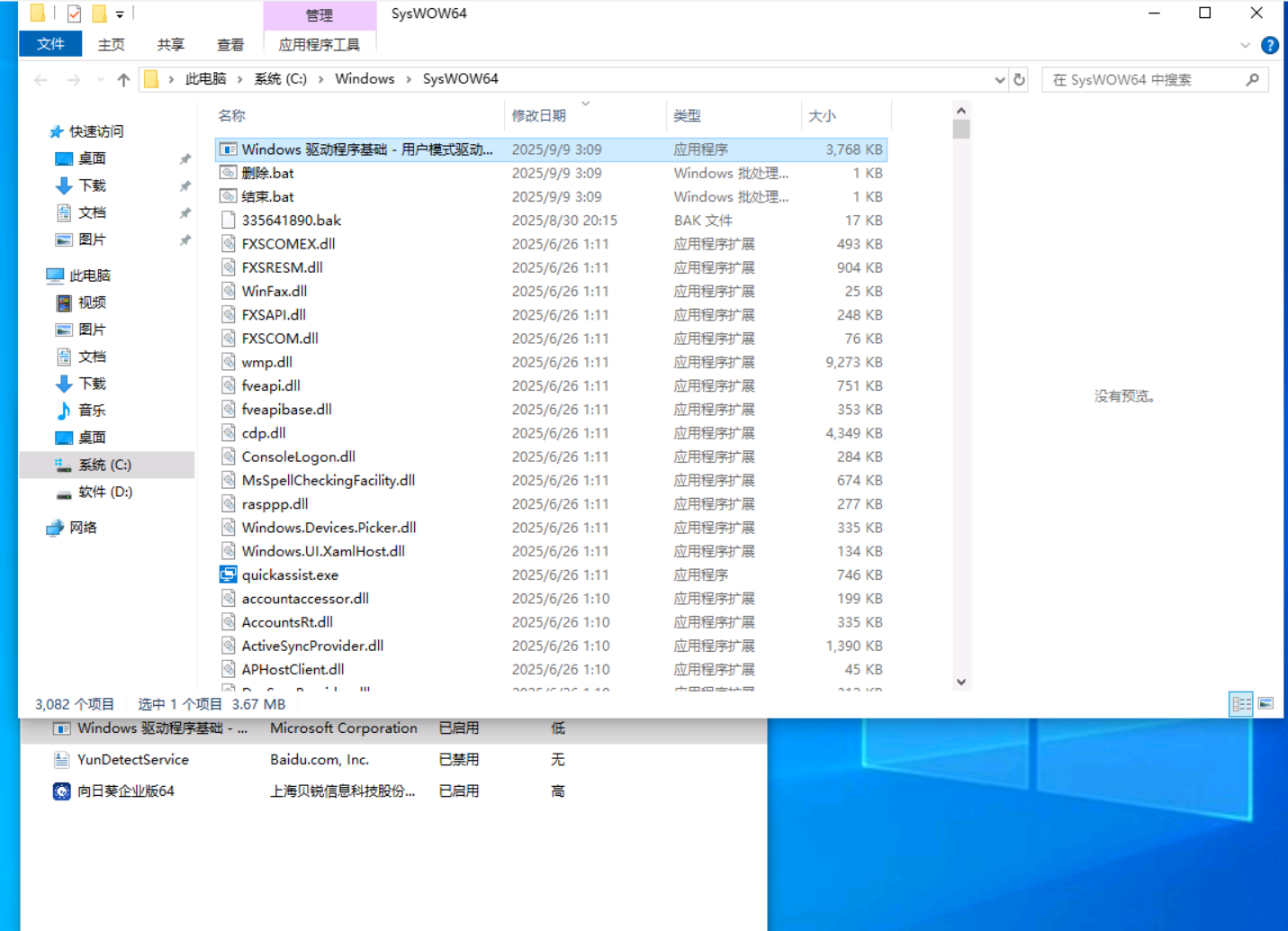

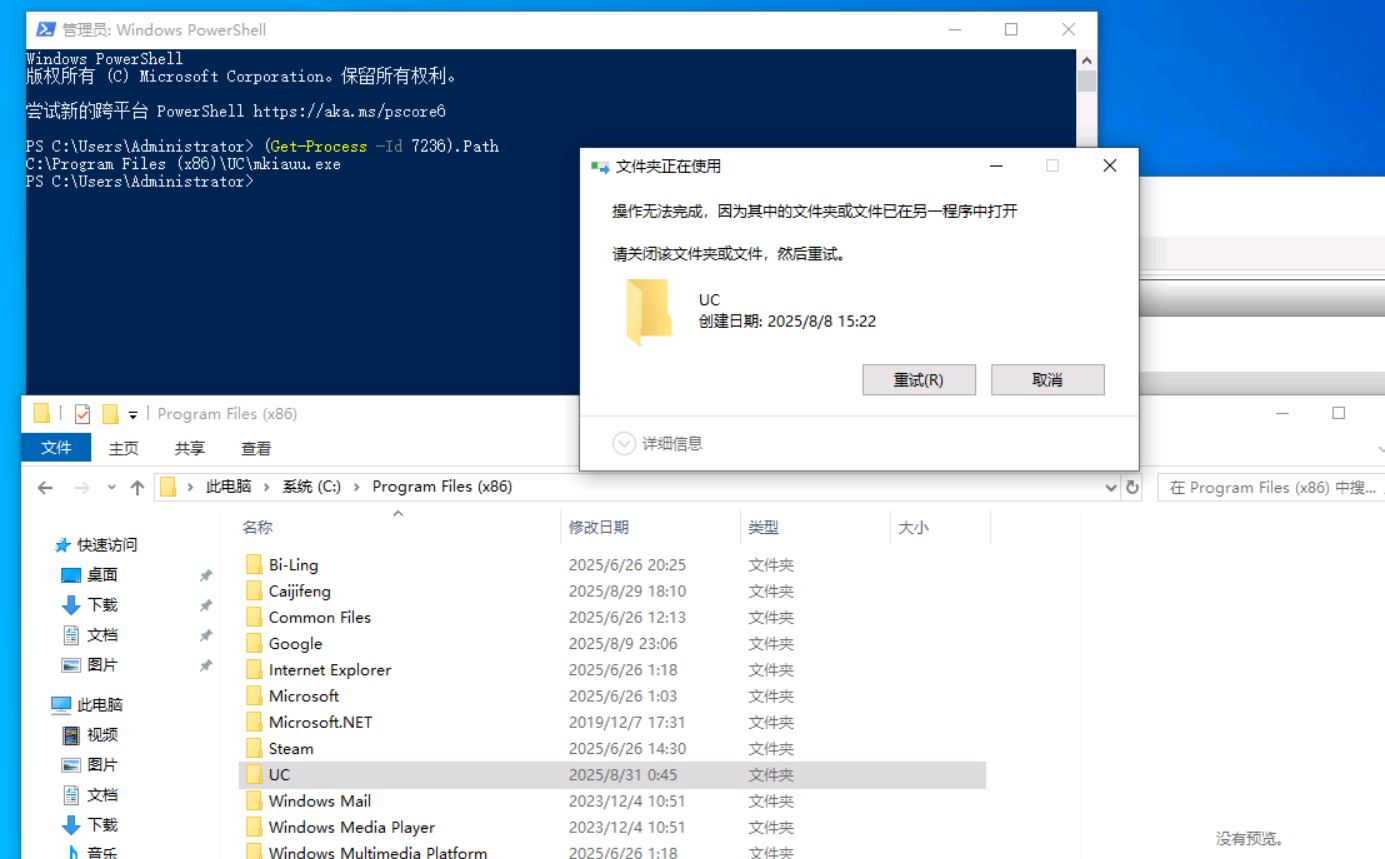

C:\Program Files (x86)\下看到其同名目录(如未安装 UC 浏览器却存在 UC 目录)。 C:\Windows\SysWOW64\目录出现带中文名的可执行文件(形似系统组件名)。

- 外部反馈与网络提示

- 同事/客户反馈你发送的收款地址不对。

- 网络监测或网关日志提示有异常外联。

说明:以上为可能性判断,不能等同于确诊,但足以做为风险处置的触发条件。

这类木马为何难以及时被传统杀毒拦截

- 行为轻量:以读取/写入剪贴板为主,不大规模破坏文件。

- 路径与命名伪装:常伪装在

SysWOW64、常见软件目录等位置。 - 低频外联:出站数据小、节奏慢,不易触发特征告警。

提醒:后续检出率可能随厂商规则更新而变化。

你应该立即做什么

- 资金与账号优先:立刻更改重要账号密码,开启双重认证(MFA)。

- 转账二次确认:转账/转币时,粘贴后再次人工比对收款地址与金额。

- 降低暴露面:短期内暂停剪贴板跨设备同步(如你正在使用远控/同步功能)。

- 寻求专业支持:联系企业 IT/安全团队或第三方安全机构;涉及资金风险请及时报案。

图示参考(现场图片,原样保留)

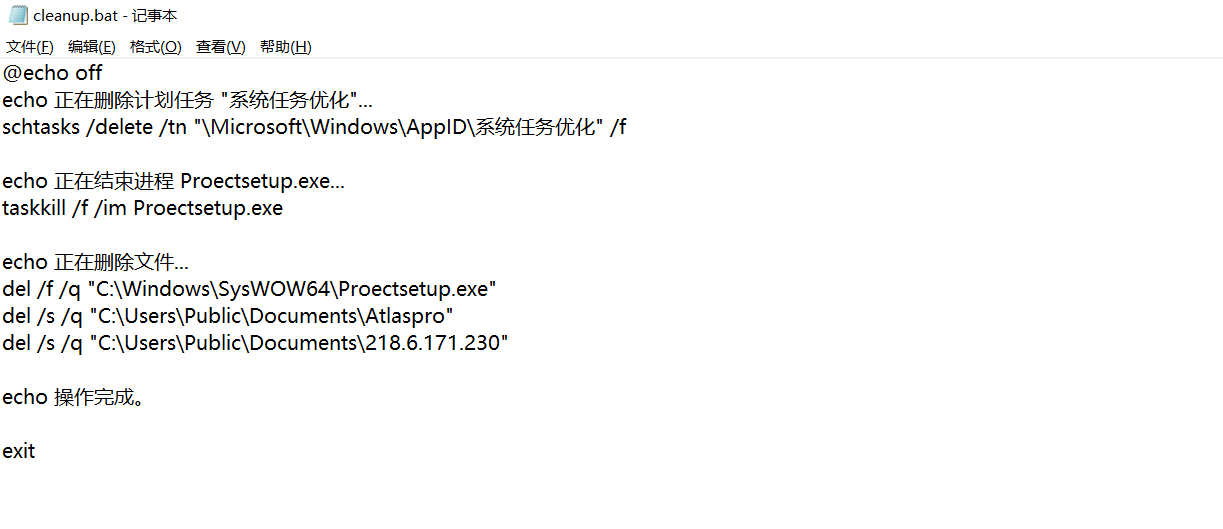

可疑 IP 线索(cleanup.bat)

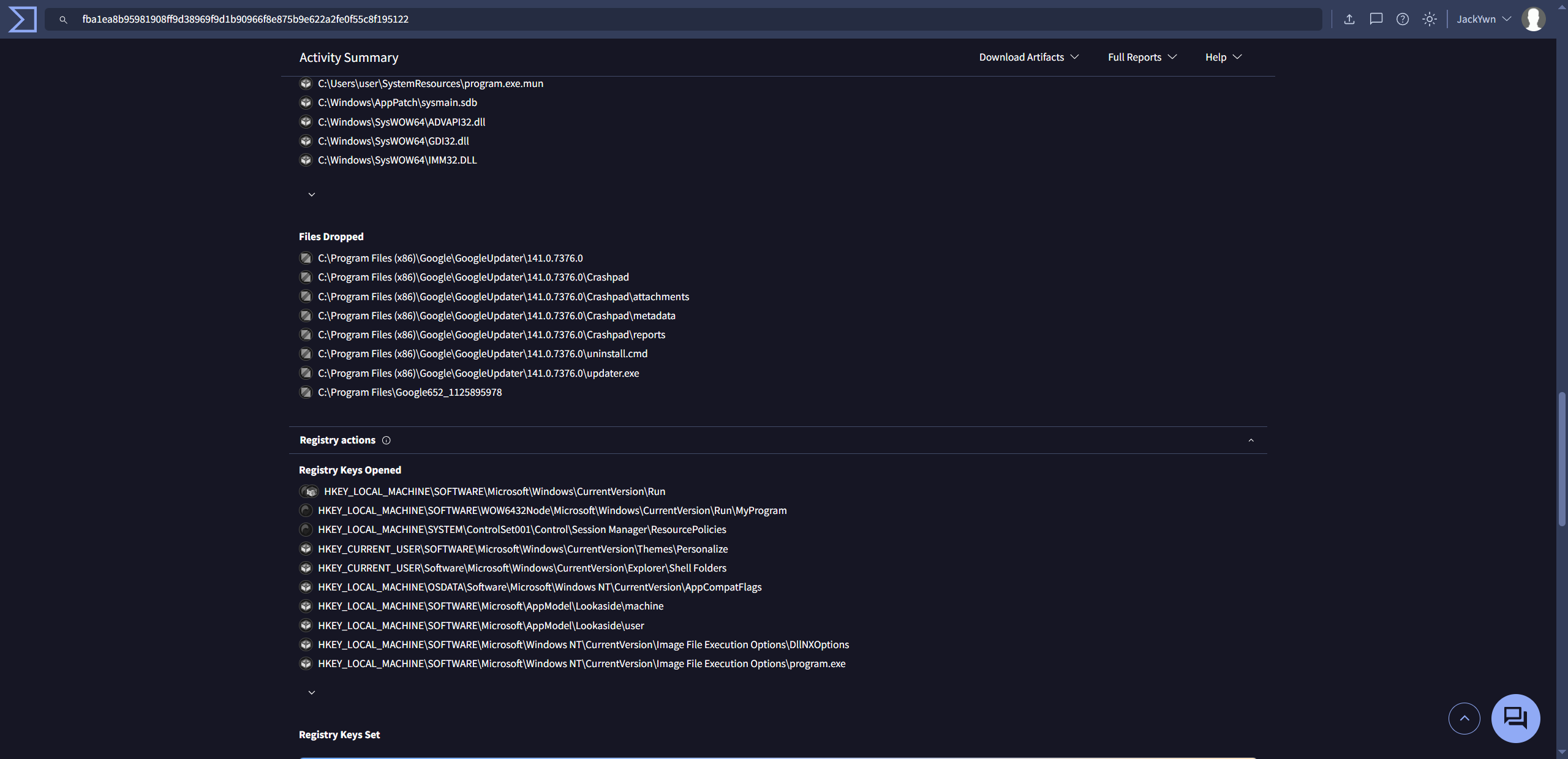

疑似浏览器注入

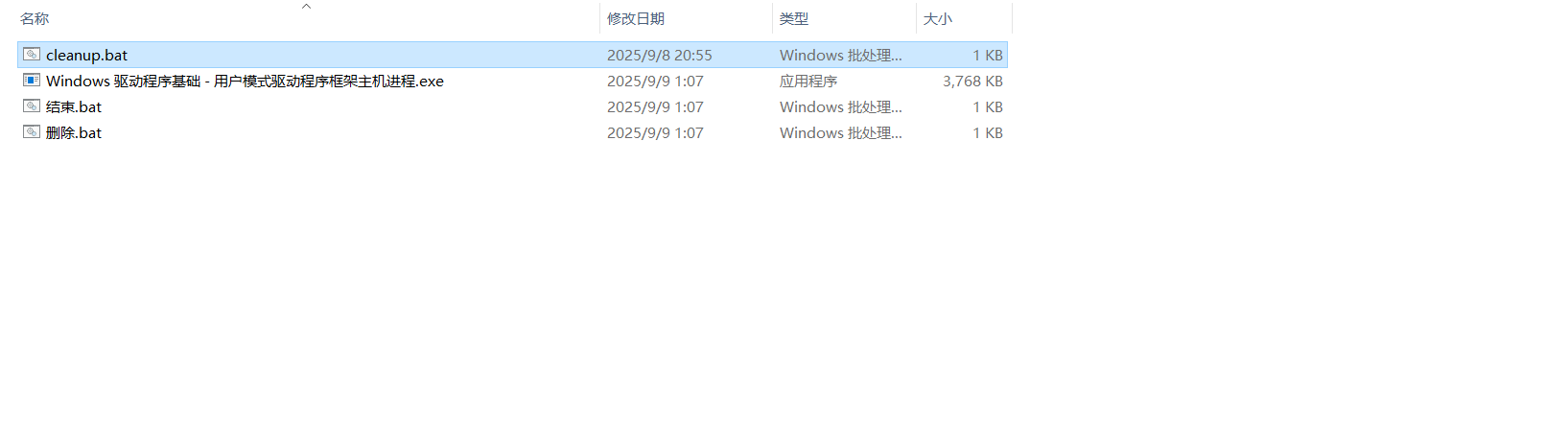

SysWOW64 可疑文件(1)

SysWOW64 可疑文件(2)

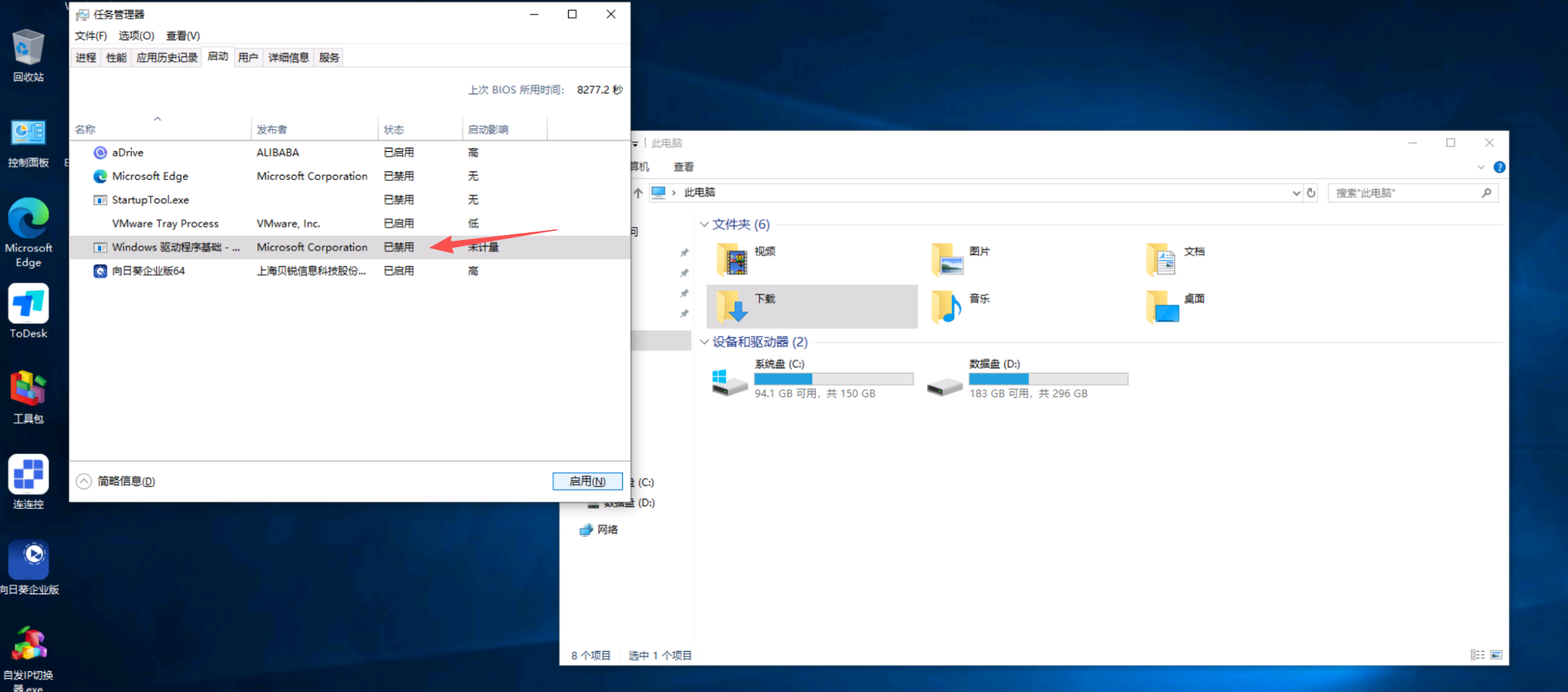

注册表自启项

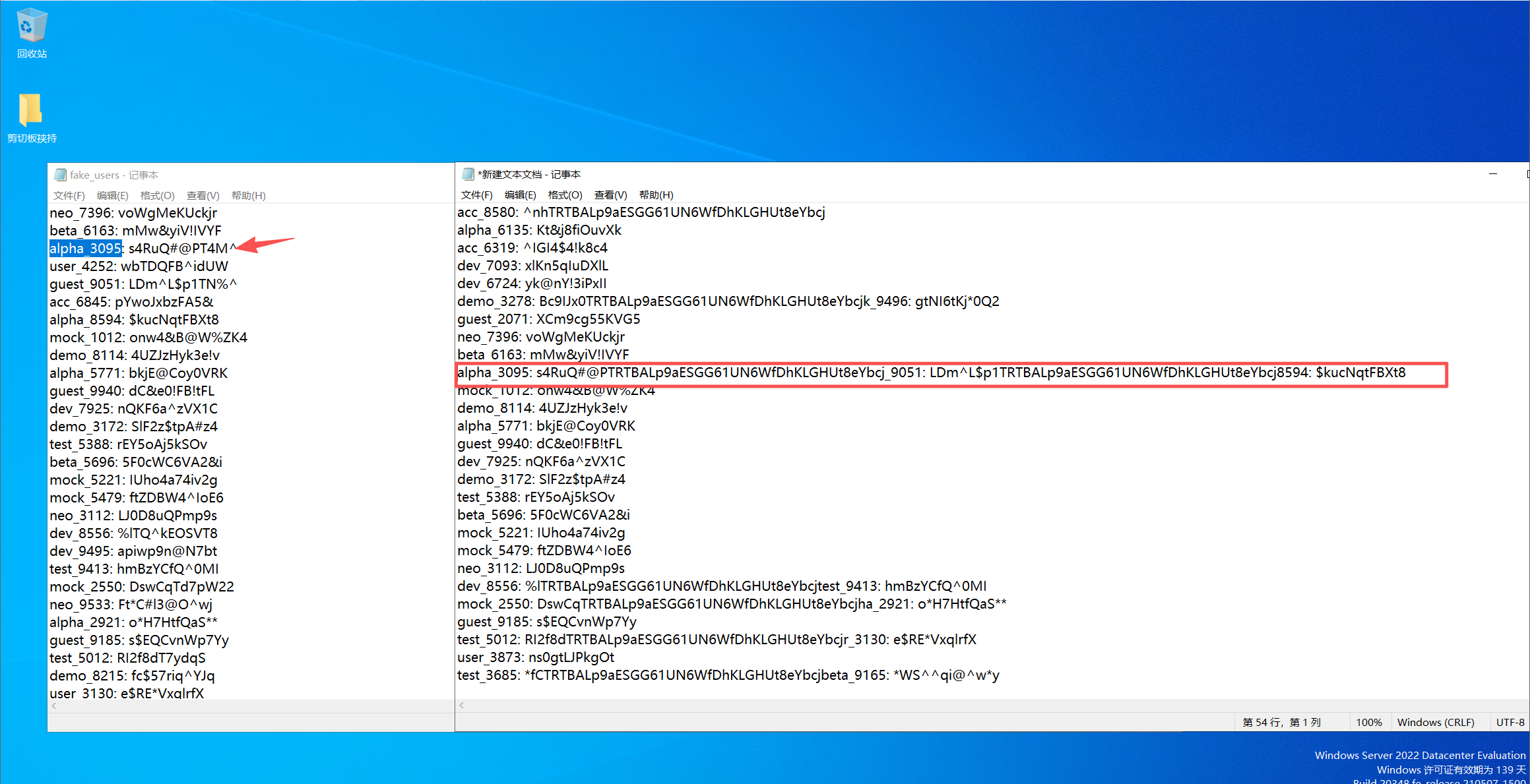

剪贴板被篡改效果

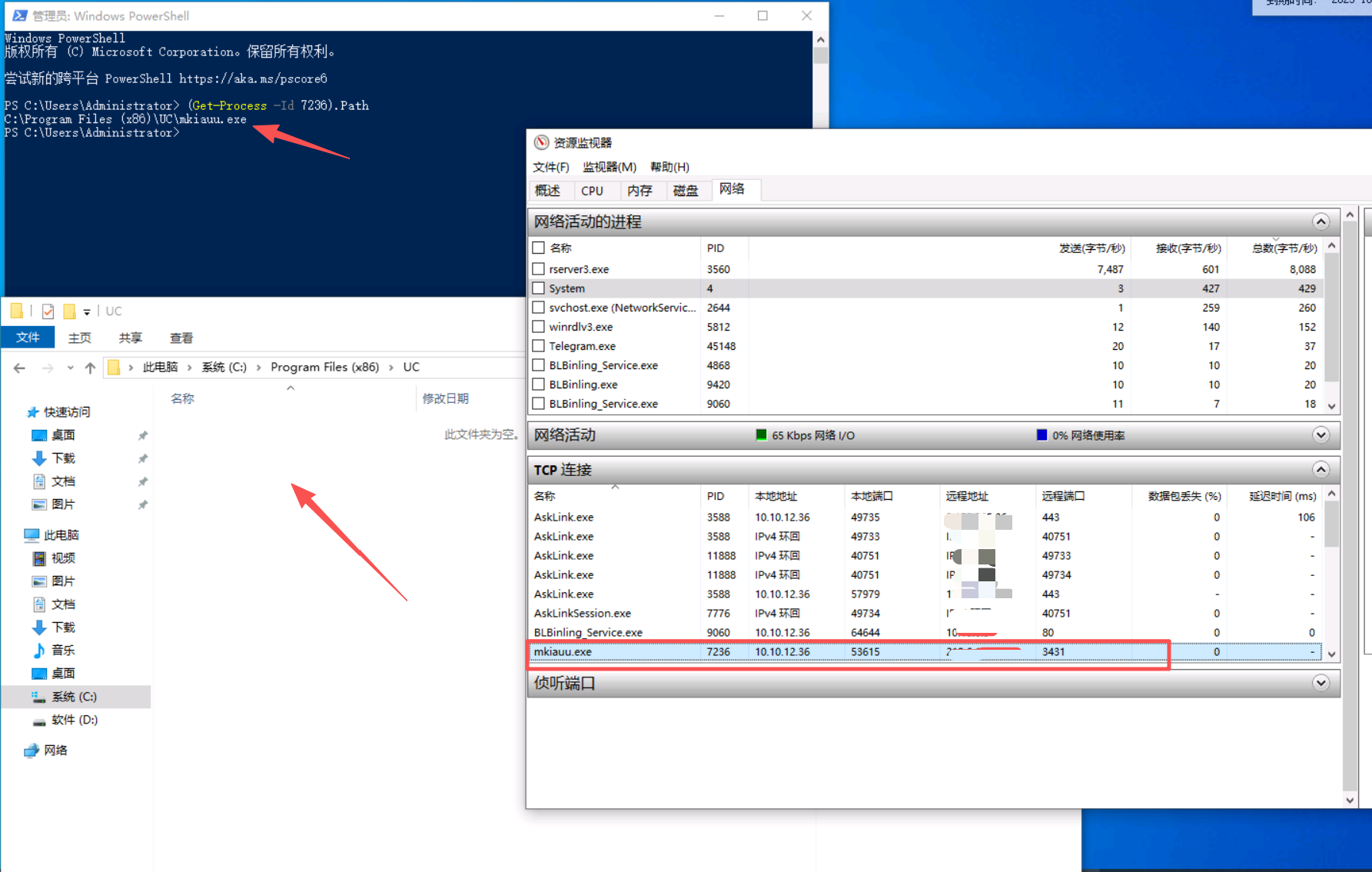

电脑 1 可疑进程/网络(A)

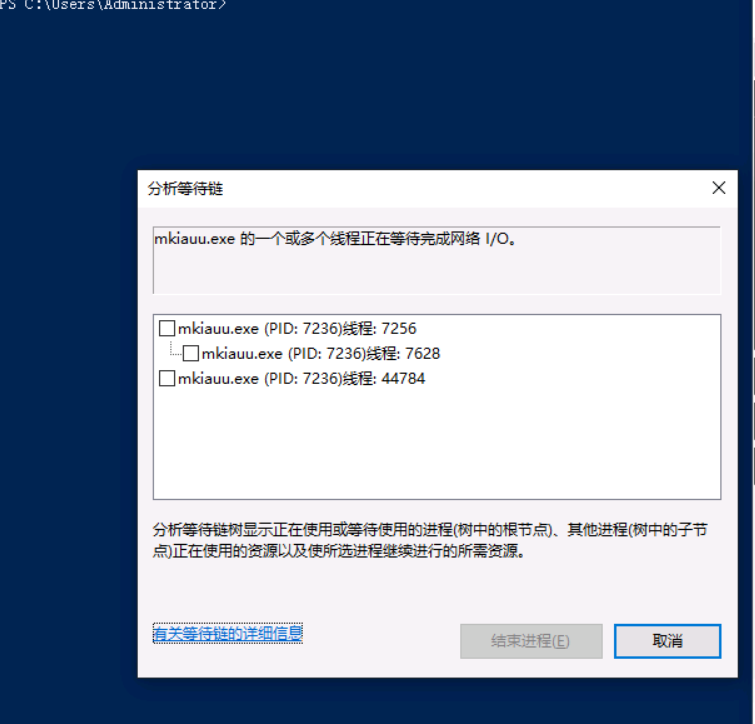

电脑 1 可疑进程/网络(B)

电脑 1 可疑进程/网络(C)

电脑 1 可疑进程/网络(D)

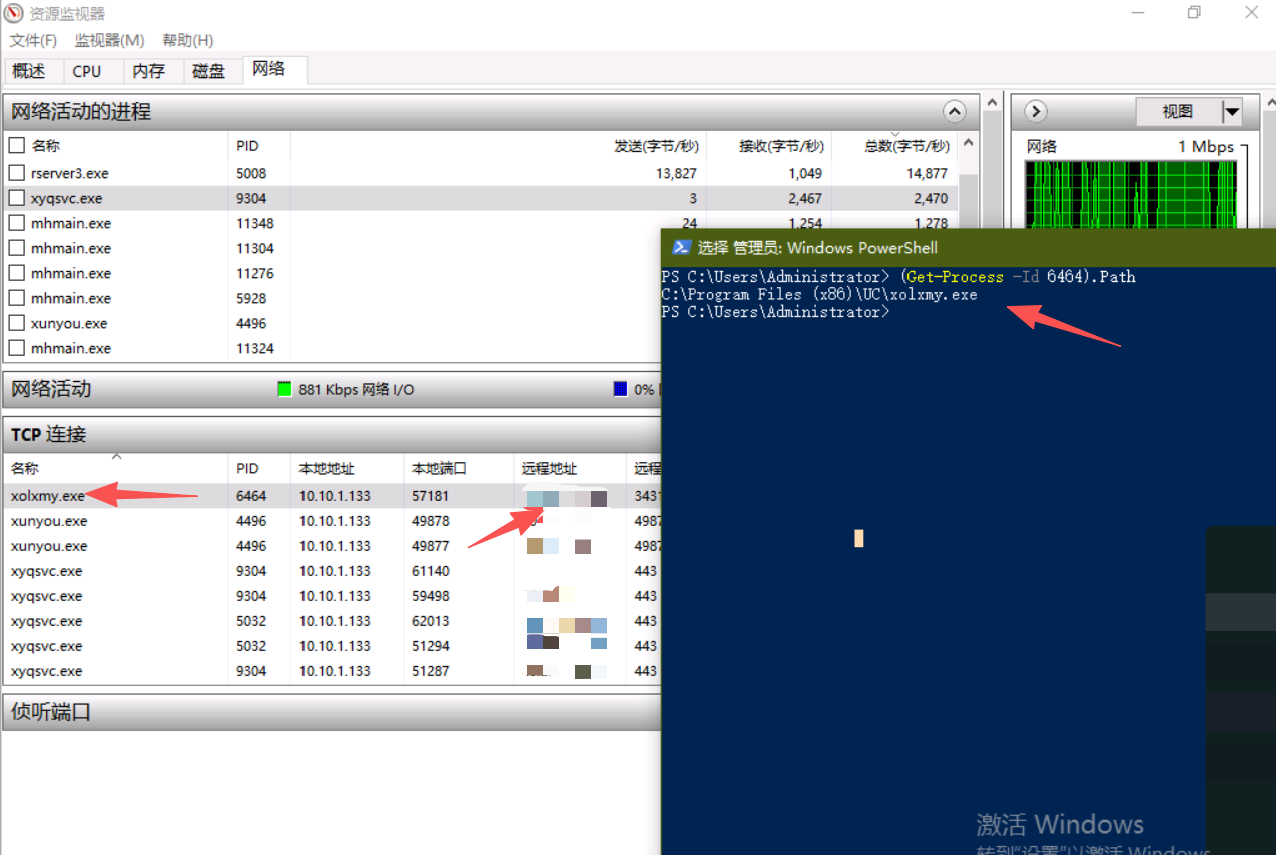

电脑 2 可疑进程/网络

与连连控产品的关系说明

- 该木马属于系统层的剪贴板劫持,在受感染系统上,任何应用的复制/粘贴都有可能受影响。

- 连连控会持续在产品层面优化安全提示与风控策略,帮助用户降低误用与损失风险。

免责声明

- 本通告仅提供判断标准与风险提示,不构成查杀承诺与取证结论。

- 由于攻击样本可能存在变种,具体检出/处置效果以权威安全机构与厂商更新为准。

- 如涉及资金与违法线索,请保留证据并及时报案。